交换设计

Aruba ESP园区交换设计部分描述了在设计Aruba ESP 2层LAN拓扑和控制平面中使用的技术和设计原则。

目录

服务质量

服务质量(QoS)是指网络利用流量优先级和控制机制来提供更高水平的服务。对于实时流量(如Skype或Zoom)以及关键业务应用(如Oracle或Salesforce),适当地运用QoS策略至关重要。

为了在网络上精确配置QoS,需要考虑多个因素,如比特率、吞吐量、路径可用性、延迟、抖动和丢包。其中,延迟、抖动和丢包可以通过一个排队算法得到改善,该算法允许管理员优先处理需求较高的应用程序。通常需要进行排队的网络区域是带宽受限的地方,例如无线或WAN部分。有线LAN上行链路则被设计成能够承载预期带宽需求所需的流量。由于QoS队列只在出现活跃拥塞时才生效,所以一般不需要在LAN交换机上执行此操作。

部署QoS的最简单策略是识别网络中的关键应用,并使用本指南中描述的QoS调度技术为它们提供更高级别的服务。其余应用则被放在“尽力而为(best-effort queue)”队列中,以减少初始配置和降低处理复杂QoS策略问题的日常工作量。如果有其他应用变得重要,可以将它们添加到列表中。这个过程可以根据需要反复进行,无需为所有应用制定全面策略。这种策略通常由没有公司级QoS策略或正在解决特定网络区域性能问题的组织采用。

例如,优先考虑实时应用和其他需要快速响应时间的关键应用,因为用户在等待远程服务器响应。识别并给予业务关键性质更高级别服务有助于保持员工生产力。实时应用被放入严格优先队列,并在网络拥塞期间获得优先处理。

管理员必须严格限制流入优先队列的流量数量,以防止接口缓冲区过度饱和。将所有流量都设为优先会违背创建QoS的初衷。确定了关键流量并将其放入适当队列后,剩余流量则被置于具有较低服务级别的默认队列中。如果高优先级程序未使用分配带宽,那么默认队列将会利用所有可用带宽。

流量分类和标记

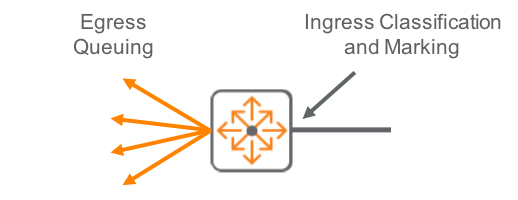

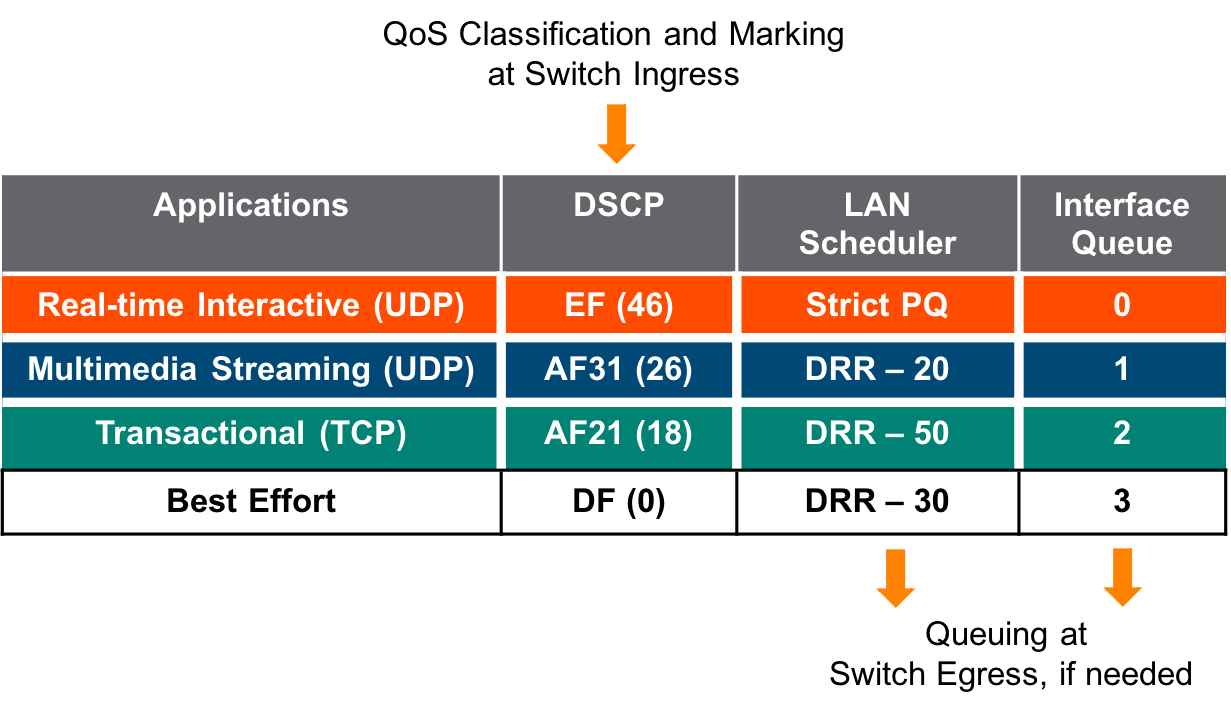

Aruba建议在局域网(LAN)流量中,将接入交换机作为质量服务(QoS)策略的执行点。这意味着选定应用会在接入交换机处通过IP地址和端口号进行识别,并被标记为特殊处理。虽然可以选择让流量在上行链路上排队,但在设计良好的园区局域网环境中并无此必要。所有未被识别的应用都将重新标记为零值,以提供尽力而为级别的服务。下图展示了流量经过交换机时分类、标记和排队的位置。

分类,标记和排队

在典型的企业网络中,具有相似特性的应用程序会根据其在网络上的运行方式进行分类,并进入相应队列。例如,如果广播视频或多媒体流应用程序不用于业务目的,则无需将它们纳入QoS策略考虑范围内。然而,如果Skype和Zoom等工具被用于进行与业务相关通话,则需要识别这些流量,并赋予更高优先级。对于那些对业务不重要的特定流量(如YouTube、游戏以及普通网页浏览),则需要识别并放入”scavenger”类别,在网络拥塞时优先丢弃。

全面的QoS策略需要将与业务相关和非关键性应用进行分类。3层和4层分类方法可以将具有相似特性的应用分组到同一类别中。经过筛选后,关键应用会合并到一个队列组中。

调度算法依赖于分类标记来识别通过网络设备传递的各种应用程序,在3层而不是2层标记的应用程序将在数据包的整个周期中携带标记。

QoS策略旨在让关键性应用能有效共享用户带宽,同时尽可能减少对系统影响和工程师投入。

差分服务代码点(DSCP)

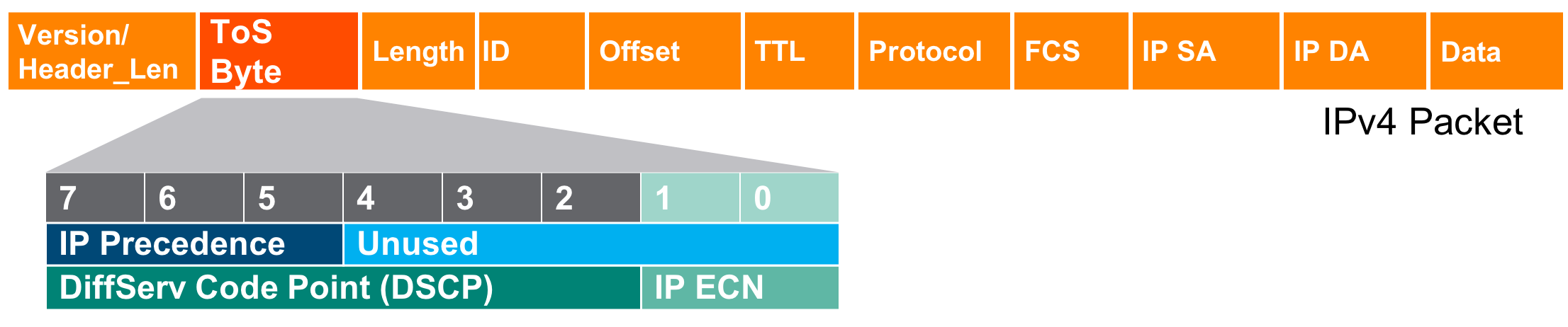

在3层中,标记使用IP服务类型(ToS)字节,可以是IP优先级的3个比特值(从0到7)或DSCP 6个比特值(从 0 到 63)。DSCP值更常见,因为它们提供了更高级别的QoS精细度。由于这些值位于ToS字节的最左侧,所以与IP优先级向后兼容。

3层标记添加在基于标准的IP头部,在数据包穿越网络时会一直保留。当给数据包添加额外的IP头部时,例如在一个IPsec隧道中传输流量时,内部头部DSCP标记必须复制到外部头部以使路径上的网络设备能够识别和使用这些值。

DSCP 标记

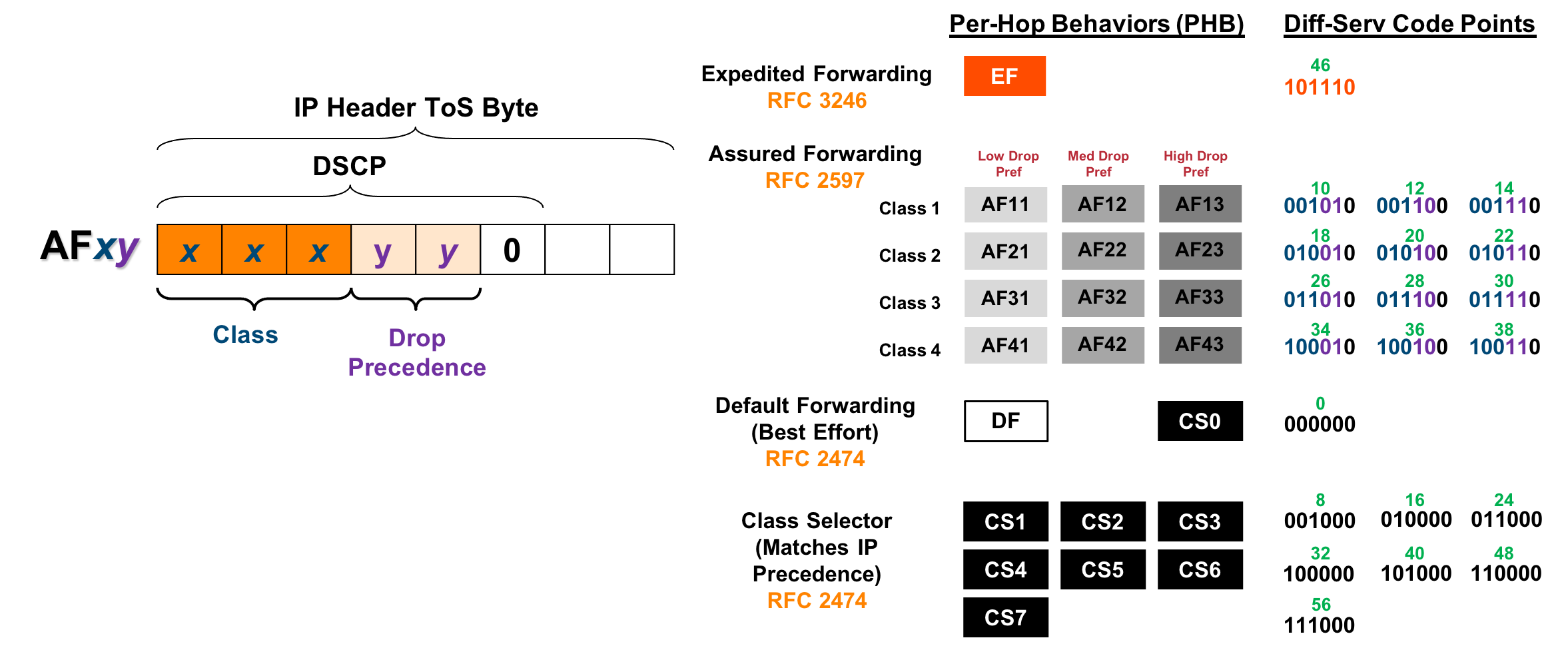

以下是几个与DSCP值相关的RFC,这些RFC涉及到通过各种网络设备进行流量逐跳行为(PHB)。下图展示了PHB、DSCP以及它们对应的RFC之间的关系。

DSCP与PHB的关系

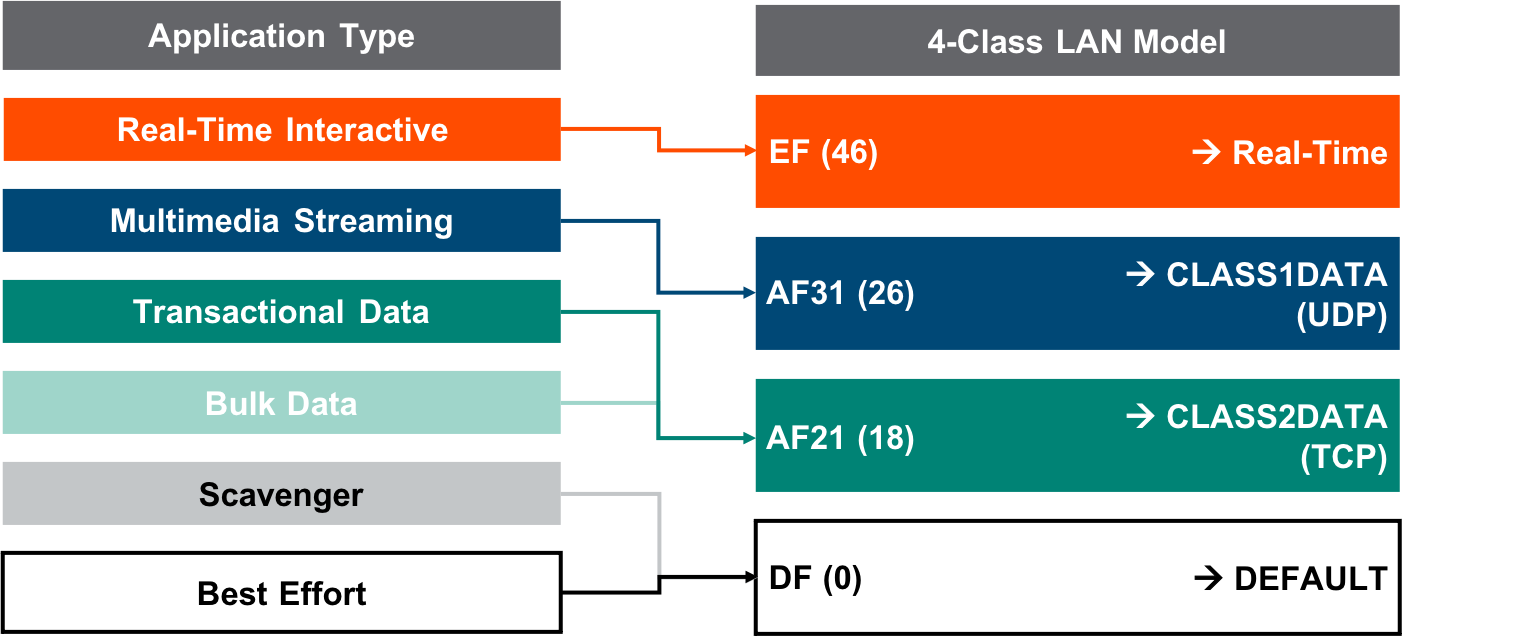

语音流量被标记为最高优先级,使用紧急转发(EF)类别。多媒体应用、广播和视频会议则归入保证转发(AF31)类别,以确保在跨网络传输时获得一定比例的可用带宽。信号、网络管理、事务和批量应用被分配到保证转发(AF21)类别。而默认和scavenger应用则被放入默认(DF)类别,虽然他们的带宽有所减少,但在接口拥塞期间不会完全失去带宽。下图展示了六种应用类型如何映射到4类LAN队列模型的示例。

在4类LAN队列模型中的六种应用类型

QoS策略的最后一项将所有未被3层/4层分类识别的应用流量标记为尽力而为队列。这避免了那些自行标记数据包的终端用户在网络中获得不当优先级。

流量优先级和队列

Aruba交换机最多支持八个队列,但在这个例子中只使用了四个。实时交互应用被归入一个严格优先级的队列。而多媒体和事务性应用则被放入差分轮询(DRR)队列,最后一个队列则用于处理scavenger和默认流量。DRR是一种基于数据包的调度算法,它将各类应用进行分组,并根据网络管理员设定的带宽百分比在各组之间共享可用容量。每个DRR队列在网络拥塞时都能公平地分享带宽,但当没有拥塞时所有的DRR队列都可以尽可能多地使用带宽。

出站接口需要依据第二栏显示的DSCP值来对应用程序进行排队。权重值会在DRR LAN调度器栏中使用,并为每个DRR队列分配总额度中的一部分。这些值必须按照每类应用程序数量进行调整。通常这是一个试错过程,因为QoS策略会影响环境中运行的应用程序。如下面四类示例所示,在自上而下顺序指定了各项内容。

Aruba 交换机的QoS概述

生成树协议

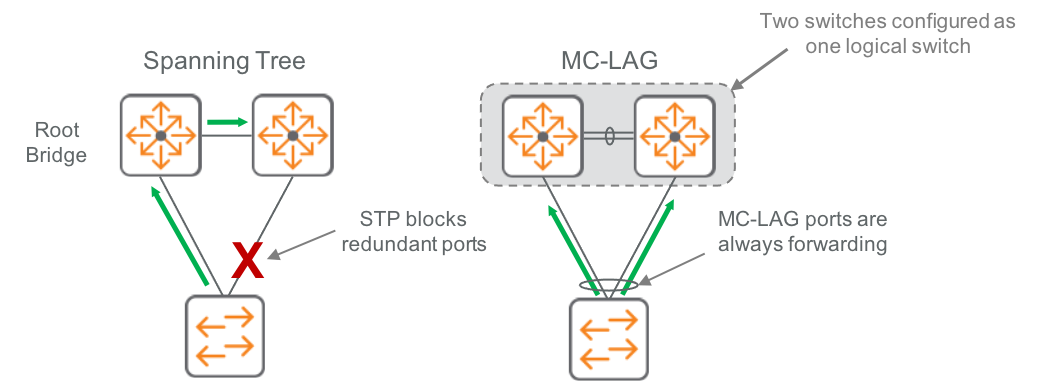

高可用性是任何企业持续运营的主要目标。二层环路可能导致灾难性的网络中断,因此预防和及时消除环路是网络管理的关键。

生成树协议(STP)能够动态地发现并移除网络中的二层环路。本节将介绍STP拓扑、应使用哪种类型的STP以及需要启用哪些补充特性。

提升网络基础设施间可用性的一种方式是通过建立多个二层冗余链接,这样即使单个链接出现故障也不会导致整个网络中断。有多种策略可以防止冗余连接在无限循环中转发二层帧。Aruba ESP架构采用虚拟交换扩展(VSX)来防止在集中式管理的网络交换机之间形成环路,在接下来“网络弹性”部分我们将进行讨论。配置STP和Loop Protect主要是为了解决用户在接入层意外创建环路问题。

由于存在许多不同类型的STP,并且不同网设备使用各自默认设置,所以对一个通用版本进行标准化以实现可预测STP拓扑非常重要。推荐Aruba网关和交换机使用 Rapid per VLAN Spanning Tree (Rapid PVST+) 作为STP版本。

STP和根桥选择

在所有提供二层服务的设备上,启用STP(生成树协议)以避免意外形成环路。

STP通过选择一个根桥,并只允许每个非根交换机有一个端口向根方向转发帧,从而构建无环拓扑。它动态地选取具有最低桥ID的设备作为根桥。桥ID由优先级决定,可以通过管理设置来影响其选择。汇聚交换机和堆叠核心交换机应设置较低的优先级,以确保网络中至少有一台设备能成为根桥。这样做是因为该设备将作为下游设备进行VLAN汇聚的中心节点。在我们所讨论的园区拓扑中,根桥候选者包括堆叠核心、接入汇聚和服务汇聚设备。

在三层有线设计中,接入汇聚交换机和服务汇聚交换机被指定为根桥。Virtual Switching Extension (VSX) 和多机箱链路聚合组(MC-LAG)被使用来实现接入层与汇聚层之间的双重连接, 而不需要在单独链接上运行 STP。每组汇聚交换机都是具有自己根桥的单独2层域, 但它们不会相互干扰, 因为STP不会延伸到设备之间的3层边界。在这个设计中,汇聚交换机设置了低优先级,以确保每对VSX中的一台交换机成为根桥。核心设备是三层交换机,并且不运行STP。

生成树协议根桥位置

STP补充功能

STP具有一些辅助功能,这些功能有助于维护网络稳定。以下是对这些辅助功能的简洁概述以及启用它们的原因。

Root Guard 防止设备在不应发送高或低优先级的桥接协议数据单元(BPDU)的接口上发送更优的BPDU。在汇聚或堆叠核心下行链路上启用Root Guard,以避免让接入交换机成为网络根节点。但是,在连接汇聚交换机和核心交换机的链接上,不应启用此功能。

Admin Edge 允许端口自动启用,无需经过交换机上的 STP 监听和学习阶段。这只适用于单个设备端口或与电话连线的PC。请谨慎使用 Admin Edge,因为在这些端口上不运行 STP,如果网络中存在环路,STP 将无法检测到。此功能仅适用于接入交换机的客户端端口。

BPDU Guard 自动阻断检测到BPDU的所有端口。这个功能通常应在管理员设定的接入交换器上启用,面向客户端的端口。这样可以避免任何BPDU在配置为面向客户端的端口上传输。BPDU Guard能确保访问权限不会接收到BPDU,从而防止循环和伪造BPDU数据包。

BPDU Filter 忽略向接口发送的BPDU,同时也不会从接口发出自己的BPDU。这一特性主要适用于多租户环境,在服务网络不希望参与客户STP拓扑时使用。启用BPDU过滤器的接口仍然允许其他交换机参与其自身的STP拓扑。除非网络基础设施无需参与STP拓扑,否则通常不推荐使用BPDU过滤器。

Loop Protect 环路保护是一个补充STP协议的功能,能在设备不支持STP且丢弃BPDU时检测到环路。一旦检测到环路,它会自动禁用相关端口以阻止环路,并在环路消失后重新启用这些端口。为了预防意外形成的循环,建议在所有接入端口接口上开启此功能。然而,在核心、汇聚或核心层中,以及在接入交换机的上行链路上,都不应该开启环路保护功能。

Fault Monitor 该功能可自动检测过量流量和链接错误。故障监控器能记录事件、发送SNMP trap或临时禁用端口。对于所有已识别的故障,应在通知模式下启用故障监控器,并在所有接口上开启以保证数据连续性。但请注意,不要与环路保护同时启用禁用功能,因为环路保护是为了阻止循环而设立的。

网络弹性

交换机弹性技术

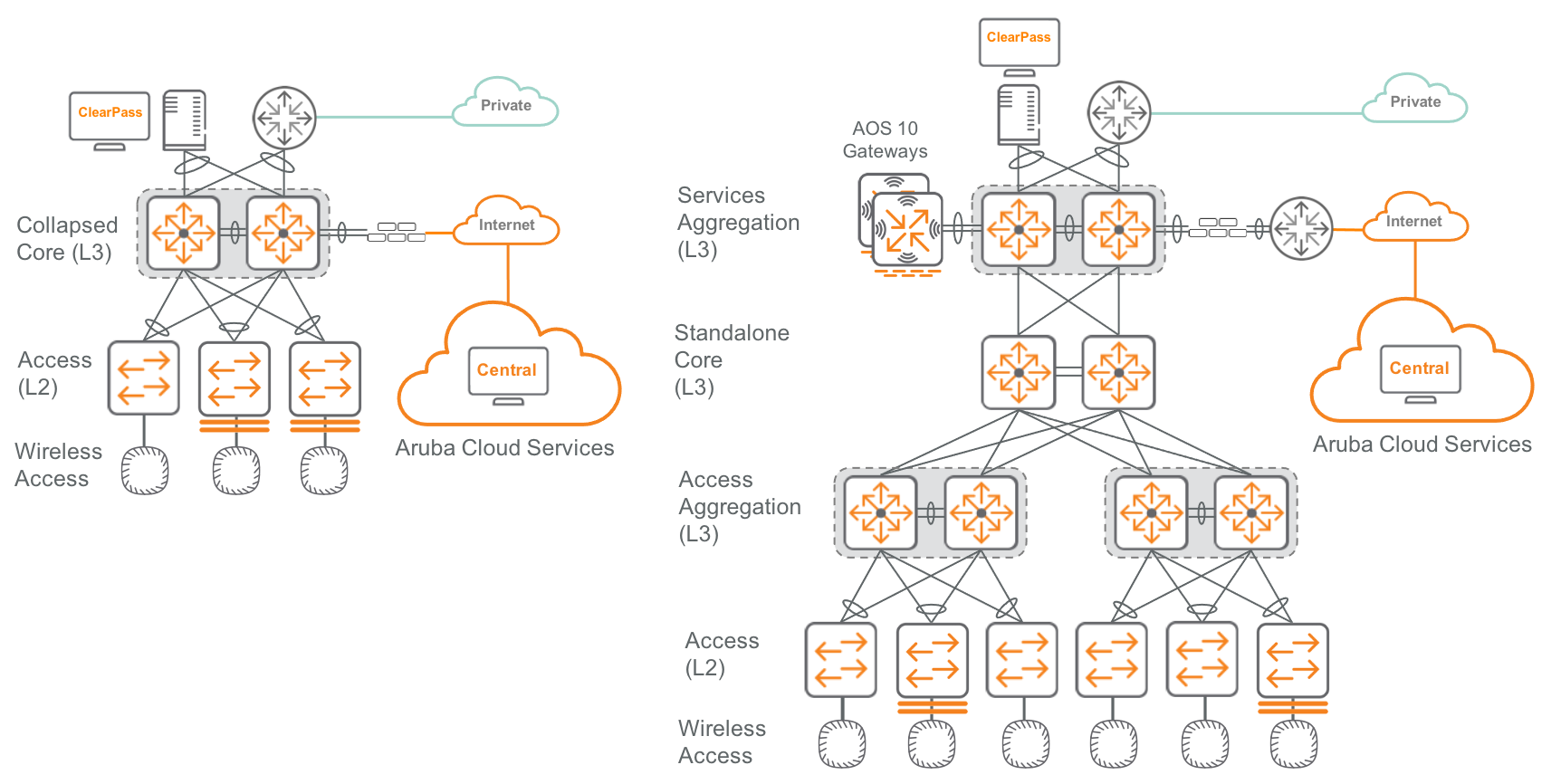

对于园区交换机,Aruba建议采用两层LAN的堆叠核心或三层LAN的路由核心。这两种设计都可以启用特定功能以提高网络弹性。下图左侧展示了两层园区设计;右侧则是三层园区设计。

两层和三层有线

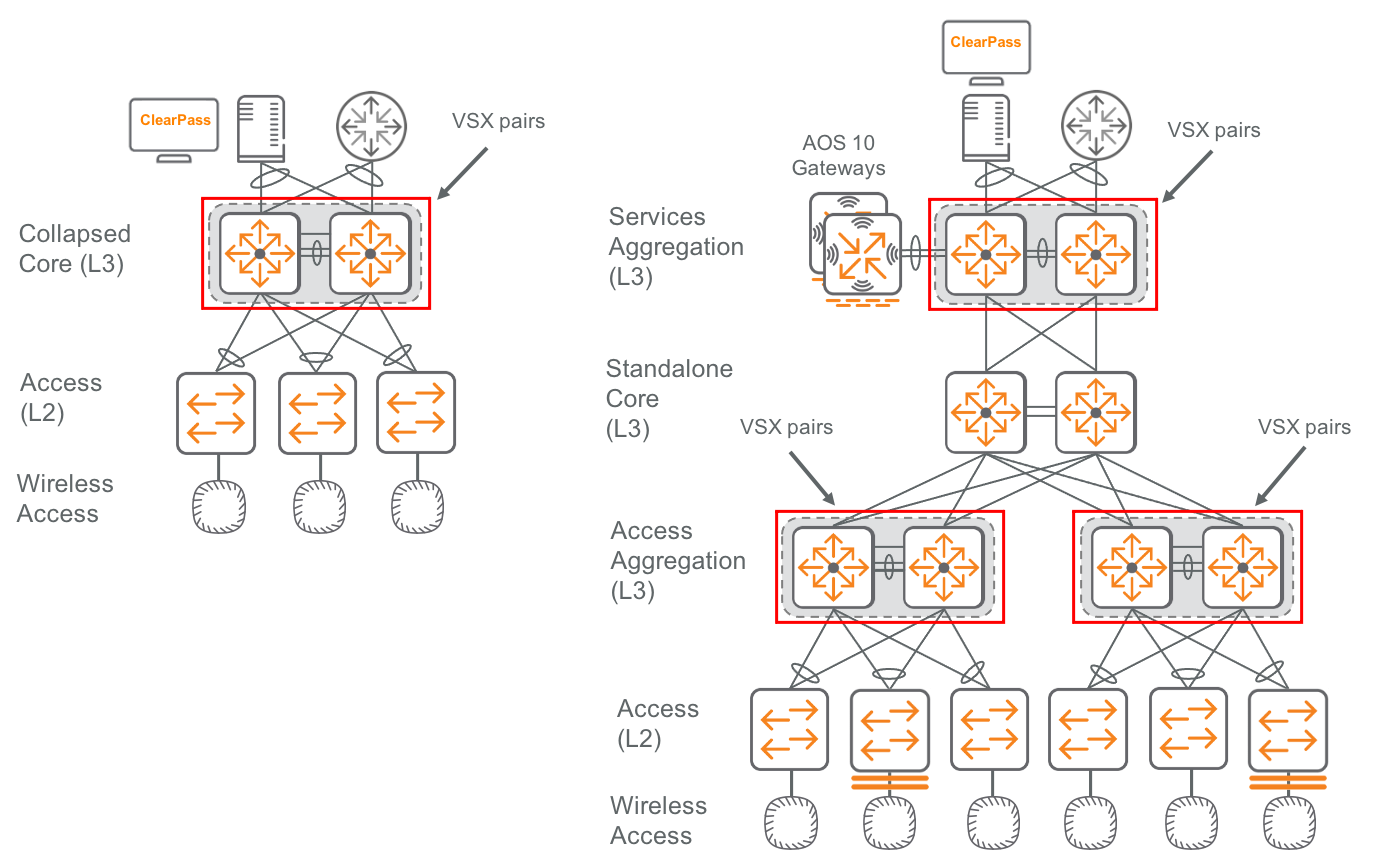

虚拟交换扩展(VSX)

VSX使得两台AOS-CX交换机对下游设备表现为一个单一的交换机。这在堆叠核心或汇聚点使用,以增强冗余性。在标准链路聚合组(LAG)中,多个物理接口被组合成一个逻辑链接连接两个设备。虚拟交换扩展(VSX)进一步扩展了此功能,通过将端口跨越两台AOS-CX交换机结合到LAG的一侧,形成所谓的多机箱LAG(MC-LAG)。VSX让下游设备看起来像是连接到一个单独的2层交换机上,无论该设备是另一个交换机、网关还是独立网络主机。active gateway特性允许使用共享IP和MAC地址配置冗余3层网络网关。这种方式可以提高双宿主连接设备的网络弹性,并消除上行连通性的单点故障。

从管理/控制平面的角度来看,每个交换机都是独立的。VSX对通过交换机间链路(ISL)同步MAC、ARP、STP和其他状态表。ISL是运行ISL协议的VSX对之间的标准链路聚合组(LAG)。

VSX 支持 Aruba CX 6400、CX 8100、CX 8320、CX 8325、CX 8360、CX 8400 和 CX9300 型号。然而,一个 VSX 对不能混合不同型号,例如,CX8320 与 CX8325 不可混用。

VSX配对放置

使用标准的LAG连接接入交换机。从接入交换机视角,VSX对被视为一个单一上游交换机。这种方式通过分离VSX配对交换机间的连接,有效地最小化了链路故障域。由于每个设备都拥有自己的控制平面和到下游接入设备的链接,因此Live Upgrade功能也能将服务影响降至最低。

传统STP与VSX的比较

MC-LAG允许所有相邻交换机之间的上行链路保持活动状态并传输数据,从而提高容量和可用性,如右图所示。

在使用LAG或MC-LAG时,虽然不必要启用STP,但为了增强环路保护的安全性,我们应该将其开启。

VSX 术语

LACP — 链接聚合控制协议(LACP)将多个物理端口整合为一个接口,以提高冗余性和扩大容量。

LACP Fallback — 启用了LACP Fallback的LAG可以在接收到LACP协议数据单元(PDU)之前与其对等体建立连接。这一特性对于使用零接触配置(ZTP)连接到已配置LACP的汇聚交换机的接入交换机非常实用。

Inter-switch link(交换机间链接) — 最佳的ISL LAG配置实践是允许所有VLAN。如果网络管理员需要更多控制权,也可以有效地指定限制性的VLAN列表。

MC-LAG — 这些LAG应该被配置到特定的VLAN,并且使用LACP的主动模式。MC-LAG不应被赋予所有VLAN的权限。

VSX keepalive — VSX keepalive是一个使用用户数据报协议(UDP)的探测器,其主要功能是在两个VSX节点间发送hello信息以检测是否存在脑裂情况。为了实现这一目标,keepalives应通过连接到专用管理网络的带外管理(OOBM)端口进行发送,或者启用在使用VSX对成员之间的专用物理链接上的直接IP连接。

active gateway — 这是子网内端点的默认网关,需要在VSX主(primary)交换机和辅助(secondary)交换机上设置。这两台设备还必须配置相同的虚拟MAC地址,该地址应从下述四个保留给私有使用的范围中选取。

- x2-xx-xx-xx-xx-xx

- x6-xx-xx-xx-xx-xx

- xA-xx-xx-xx-xx-xx

- xE-xx-xx-xx-xx-xx

x是任何十六进制值。

PIM Dual — 如果启用了网络组播,VSX主交换机将默认成为PIM DR。为防止VSX主设备故障时出现长时间的收敛,VSX辅助也可以建立PIM对等关系。Aruba建议每对VSX配置active-active的PIM。

VSX 和 Rapid PVST — 根据下述最佳实践文档的设计指南,Aruba建议配置VSX和STP。

某些VSX使用案例超出了这个设计指南的范围,但在VSX配置最佳实践中有详细介绍。其中包括关于STP交互、流量传输、主动转发和Live Upgrade过程的深入信息。

虚拟交换框架(Virtual Switching Framework)

堆叠功能使多个接入交换机能够相互连接,表现得像一个单一的交换机。这种方式将多个物理设备合并为一个虚拟交换机,增加了端口密度,并允许通过一个IP地址进行管理和配置。这不仅减少了需要管理的设备数量,还更有效地利用了配线柜中的端口容量。同时,堆叠成员共享上行端口,提供额外带宽和冗余。

AOS-CX 接入交换机采用 Virtual Switching Framework (VSF) 特性来实现前置面板堆叠。该特性通过运行在10G、25G、50G或100G速度的四个前置面板SFP端口实现连接。VSF将两台交换机的控制平面和管理平面整合到VSF堆栈中,简化了机柜内部的管理和冗余操作。Aruba CX 6200 和 6300 交换机都支持VSF。

在6300型号上, VSF最多支持10个成员(members),在6200型号上则最多支持8个成员。Aruba建议使用环形拓扑结构对堆叠式交换机进行布局设计。环形拓扑适用于2-10台交换机,并且具有良好的链路故障冗余能力——即便主要路径出现问题, 设备也可以通过备用路径到达commander或standby交换机。

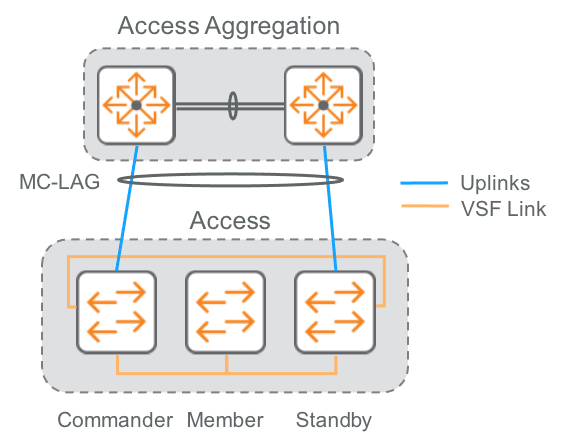

建议将commander和standby交换机与上游汇聚交换机对进行独立连接。这样,即使commander出现故障,standby设备仍能继续转发流量,并将故障影响限制在commander交换机内部。为了提供足够的带宽以支持跨members的流量传输,建议使用50G直连电缆(DAC)作为堆叠链接的接口。

存在三种堆叠设备角色:

commander全面管理堆叠,并将数据库同步转发到备用机。

standby提供堆叠的冗余保护,并在commander不可用或管理员强制执行commander故障切换时,接管堆叠管理操作。

members虽然不是整体堆叠管理的一部分,但他们必须管理自己的本地子系统和端口以确保作为堆叠部分的正常运行。主控机和备用机也需要负责各自的本地子系统和端口。

VSF连接

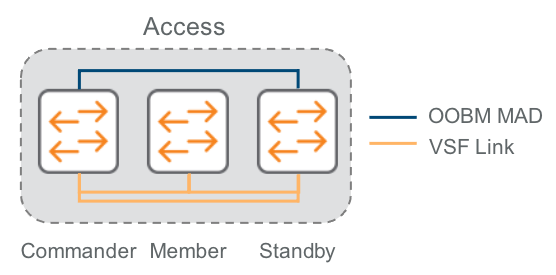

为了减少VSF堆叠分裂的影响,需要在主设备和备用设备上启动一种名为multi-active detection(MAD)的分裂检测机制。这可以通过在主设备和次级设备之间的OOBM端口建立连接来实现,以便在发生分裂时能够进行监控。Aruba建议直接使用以太网线来连接OOBM端口。

VSF OOBM MAD和链接

Aruba ESP园区局域网设计概述

ESP园区的有线局域网为员工、接入点和物联网设备提供网络连接。此外,该局域网也是连接广域网、数据中心和互联网的理想选择,因此它是网络系统的重要组成部分。

以下是简化接入、汇聚和核心设计所带来的好处:

- 智能接入层在维持二层VLAN边界用户透明性的同时,有效防止攻击。

- 汇聚和核心层利用OSPF进行IP路由,并采用PIM稀疏模式实现IP组播,设有冗余的BSR和RP。

- 服务汇聚连接重要网络设备,例如企业服务器、WAN路由器以及Internet边缘防火墙。

- 核心是一个高速双交换机互连系统,提供路径冗余并且可以亚秒级别故障切换以保证数据包的连续转发。

- 将核心与服务汇聚合并为一体化单层结构可以在不需要独立核心的情况下扩展网络。

当需要增强网络性能时,Aruba提供了集中式或分布式的选择,以满足各种流量和策略需求。这两种增强模型都支持“无色端口(Colorless Ports)”特性,使得自动化客户接入和访问控制更为简便。