EdgeConnect SD-Branch 分支设计

本节涵盖了分支设计的以下几个方面:

目录

零接触配置(Zero Touch Provisioning)

零接触配置(ZTP)是部署分支网关的首选方法。通过ZTP,设备会自动与Central通信并下载分支的组配置,无需用户干预。在此之前,网关的组分配已在Central中完成,因此可以直接应用组配置,而无需管理员将网关从默认组移动或执行额外的配置操作。

在部署新的分支站点时,请注意,在AP和交换机能够完成ZTP过程并接收其组配置之前,必须先对网关进行预置并上线。AP和交换机需要从各自的网关获取IP地址和域名服务器(DNS)信息,然后才能与Central通信。为了确保网关成功执行ZTP,一个或多个ZTP端口必须连接到提供以下服务的WAN:

- DHCP地址分配

- DHCP options 3(路由器)和5(名称服务器)

- 互联网访问

物理端口应在BGW之间保持一致,以确保各个分支的一致性,并减少所需的组数。目标是选择一套适用于尽可能多分支配置的通用端口。

除了为一键安装(OTP)保留的千兆以太网0/0/1外,WAN上行链路可以连接到BGW上的任何端口。

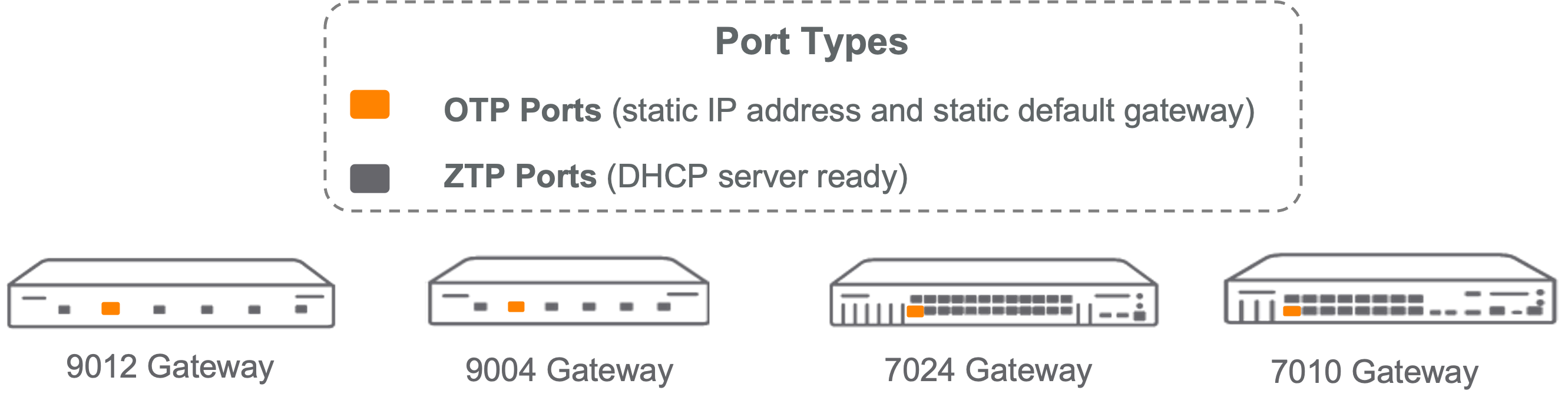

如果网关连接到多个WAN服务,它将尝试通过每个服务执行ZTP,直到成功。首先响应DHCP发现消息的WAN服务将被优先选择。下图展示了不同形态设备中为OTP保留接口的位置。

站点(Site)、集群和系统IP

分支网关通常部署为单个设备或冗余对。这两种部署方式都会根据站点自动放置在一个集群中,该集群可以包含一个或两个网关。每个站点最多支持两个分支网关的自动集群功能。对于冗余和非冗余的站点,如果网关未被放置在同一集群中,接入点将无法与其通信。因此,将这两台设备都自动放置在同一站点和同一集群中至关重要。

避免使用自动分组集群,因为这要求每个站点都必须拥有唯一的分组,从而使得管理标准配置变得极为繁琐。

非冗余站点和冗余站点在系统IP地址的使用方式上存在一些差异。

- 在非冗余站点,网关会将系统IP地址用作Radius、SNMP和隧道等功能的源地址。欲了解更多详细信息,请参阅EdgeConnect SD-Branch概述。

- 在冗余部署中,需要一个VRRP虚拟IP(VIP),并将其用作Radius和TACACS功能的源IP地址。网关代理所有来自VIP的COA请求。系统IP地址仍用于隧道和集群形成等功能。

如果局域网(LAN)连接中断,导致网关之间无法通信,就可能会发生“脑裂”现象。此时,两个网关都会假定自己是主节点并使用虚拟IP地址(VIP)。当LAN连接恢复后,secondary集群成员将不再承担主要VIP角色,并在280秒后放弃主节点身份。为了确保稳定性,网关应具备2层连接,这可以通过直接连接或中介交换机实现。此外,在这两种情况下,网关还应使用链路聚合控制协议(LACP)以提高容错能力。

WAN 冗余

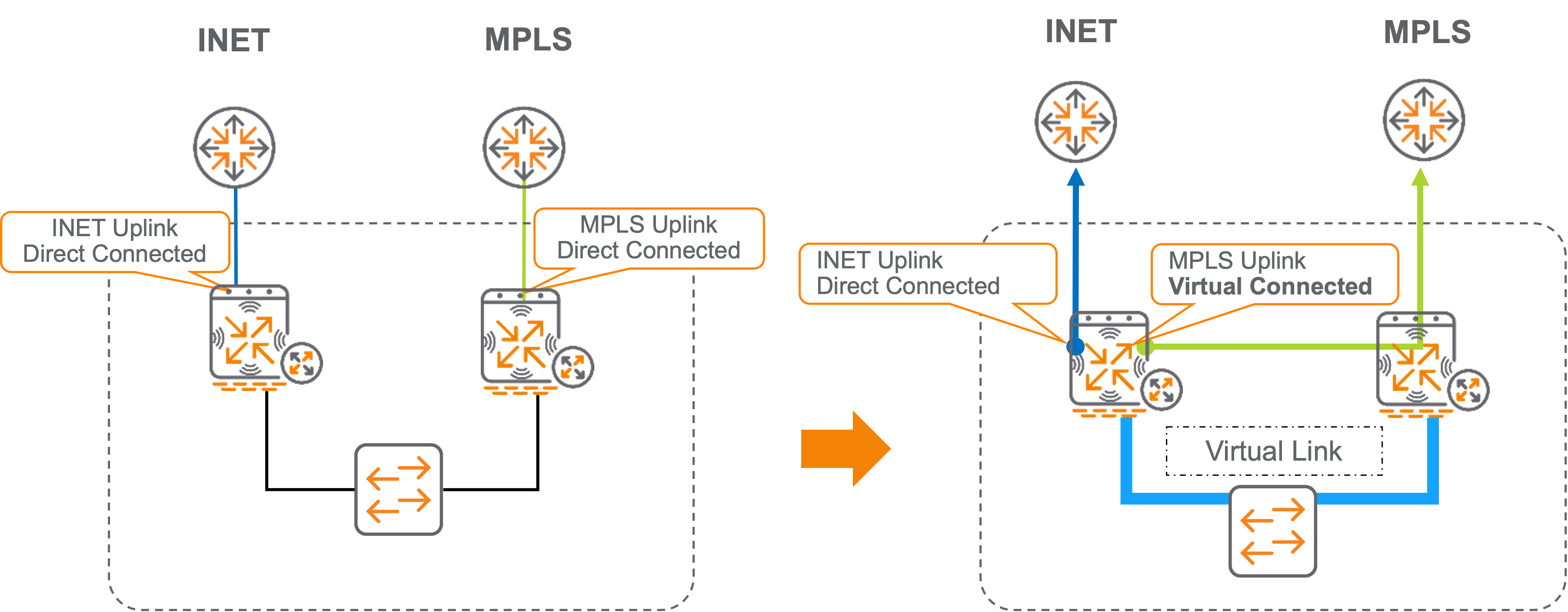

在具有多个分支网关和有限WAN传输的部署中,分支站点通常只有有限的WAN接入。

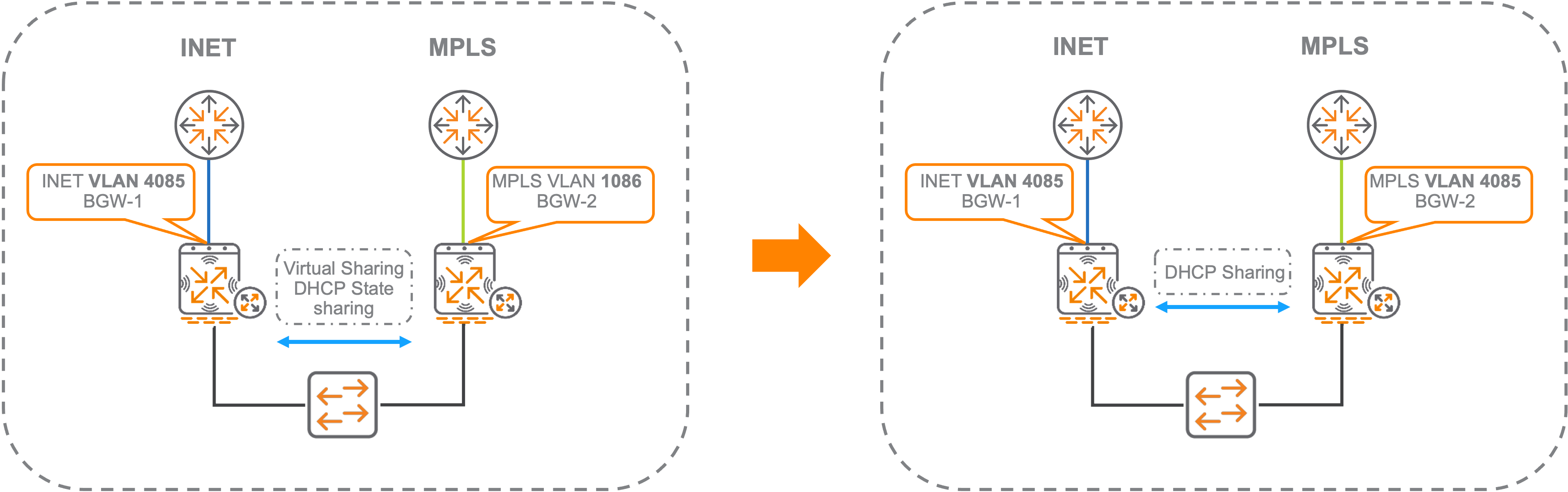

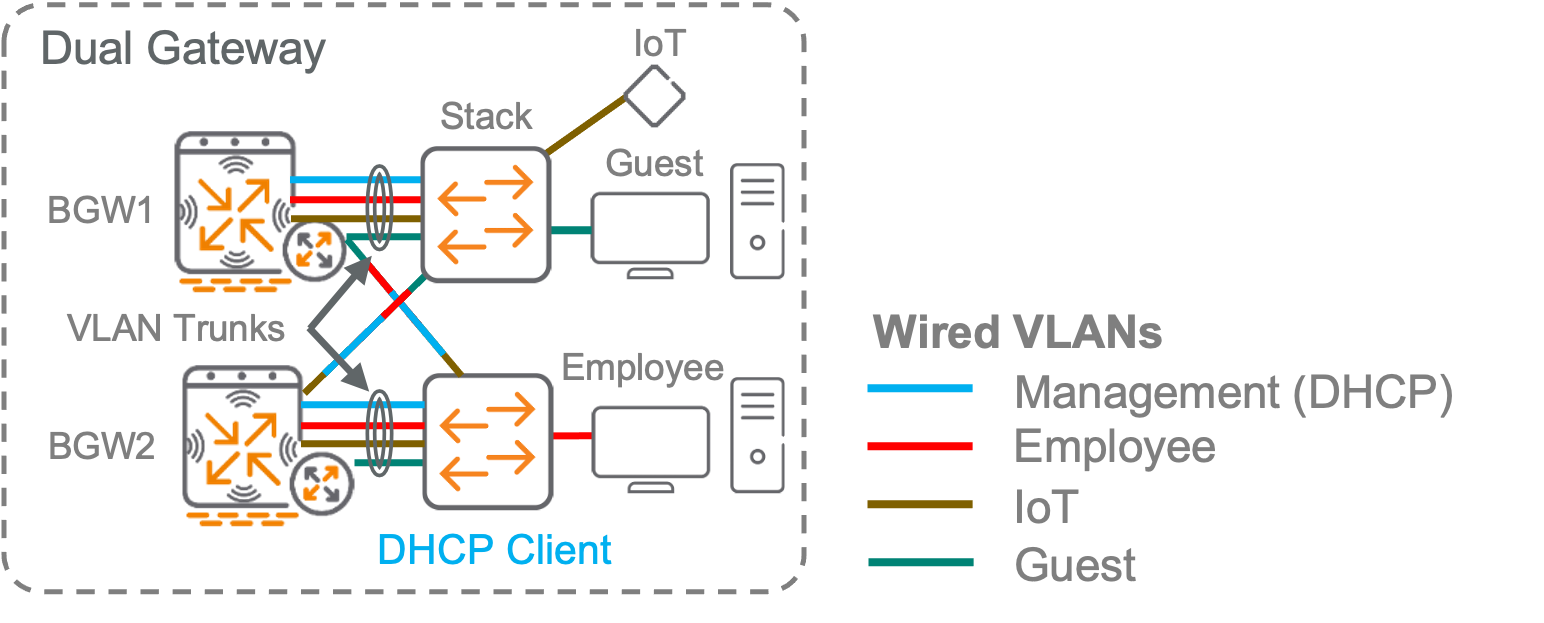

管理员可以利用上行链路共享功能,使得分支网关能够同步DHCP状态,并通过LAN在各设备之间共享上行链路。每个分支网关可以选择性地共享部分、全部或不共享任何上行链路。在进行上行链路共享时,为每个共享的上行链路使用唯一VLAN至关重要。例如,INET 上行链应使用 VLAN 4085,而 MPLS 上行链应使用 VLAN 4086。这些VLAN可以相互间进行资源共享,如下图所示。

管理员通过VLAN ID识别需要共享的上行接口。如果希望在不共享上行链路的情况下实现网关之间的DHCP状态同步,请确保两个网关上的WAN上行链路使用相同的VLAN ID。在下图中,BGW1和BGW2均使用了VLAN 4085,并且该上行链路已连接。在此示例中,WAN上行链路未被共享。

分支安全

在具备以下特性的情况下,分支网关可以作为站点抵御外部和内部威胁的第一道防线:

- Aruba基于角色的状态防火墙 - 该防火墙支持通过使用别名、应用层网关(ALG)和基于角色的策略进行灵活配置。

- 深度包检测 - Qosmos的应用引擎和签名能够识别近3500种应用。

- 网页内容、信誉和地理位置过滤 - WebRoot的机器学习技术对数十亿个URL进行内容、信誉和地理位置的分类。

- Aruba威胁防御(IPS/IDS) - 由ProofPoint的威胁情报提供支持,Aruba 9000 系列网关能够对所有分支流量执行 IDS/IPS 功能。更多详细信息,请参阅 IPDS 指南。

在使用适用于Aruba分支网关的安全功能之前,首先需要明确识别关键业务资产,例如用户组、销售系统和应用程序(无论是基于云端还是本地)。只有在清晰识别这些资产后,才能定义全面的保护需求和安全协议。

在分支网关上,这些资产根据其目的地、服务和个体角色得到了清晰标识:

- 网络别名(Network Aliases)用于识别和区分特定的主机、网络或它们的组合。

- 服务别名(Service Aliases)用于识别和区分各种服务,例如DHCP、FTP、SIP等。

- 应用被清晰地识别出来,以便可以单独或作为一个组进行专门的安全操作。例如,可以对超过3000个常见应用(如YouTube、Facebook和Twitter)进行深度包检测。

- 角色用于识别和分类终端用户设备,并通过分配的角色来应用访问控制列表和策略。

在明确识别资产后,组织需要绘制这些资产之间的通信图。例如,员工可能需要与Office 365或Google Workspace进行交互以完成日常任务。创建流程图以概述各资产间的连接。

接下来,根据资产及其通信流开发并执行策略。分支网关可以通过四种方法来实施这些策略:地理位置过滤、网页信誉评级、入侵防御系统(IPS)和访问控制列表(ACL)。

要使用地理位置过滤、网页信誉评级和入侵防御系统来执行策略,网关必须启用防火墙可见性、深度包检测以及网页内容分类(Webcc)功能。此外,请注意地理位置过滤默认设置为“允许所有”,因此需要额外配置以阻止不希望的国家。

应建立网页信誉设置,通过入站和出站策略阻止恶意URL。如果合法网站被误封,可以将其单独添加到允许URL列表中。管理员可以查看基于网页信誉被阻止的URL日志,并在必要时解除对这些URL的封锁。

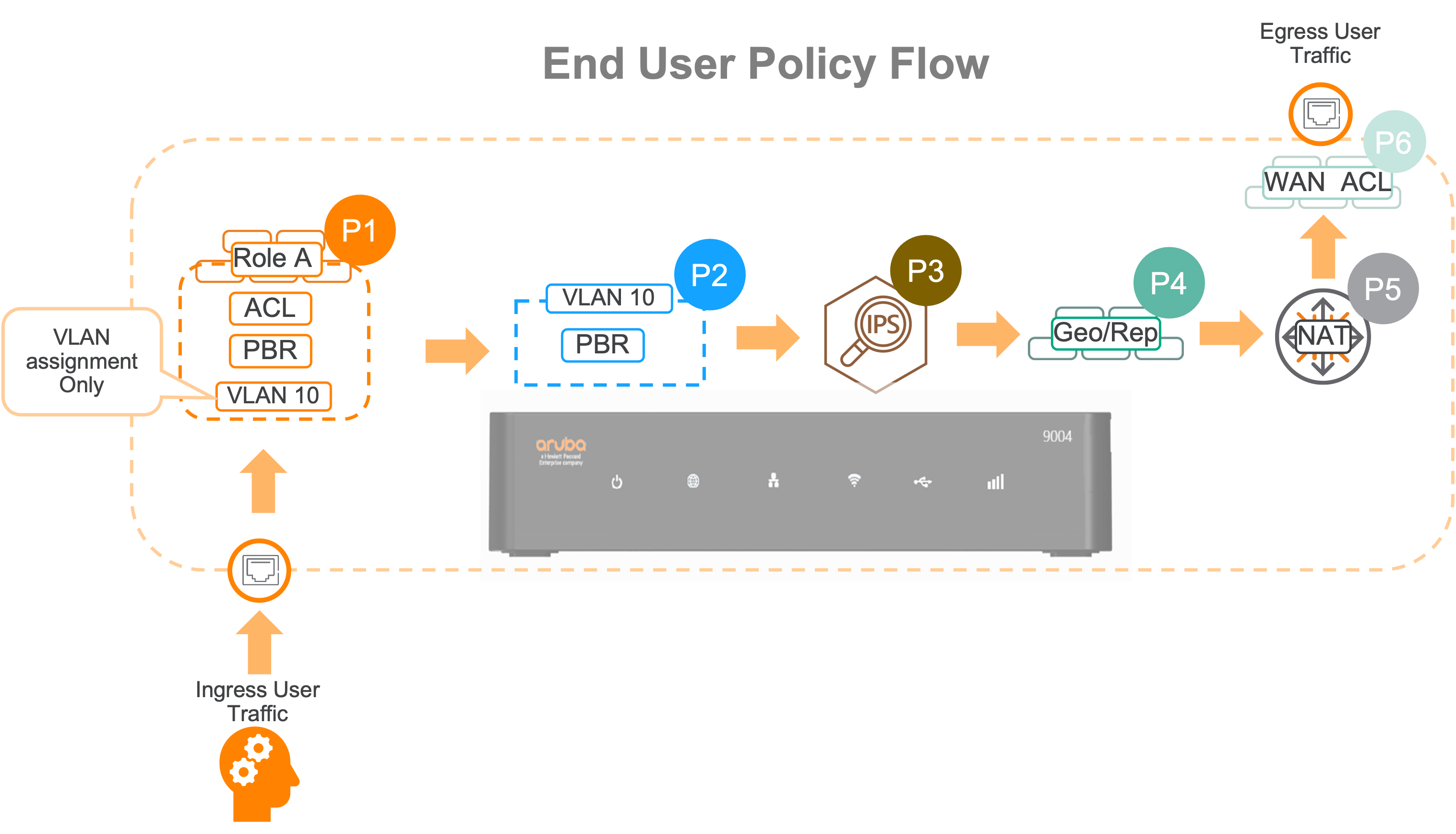

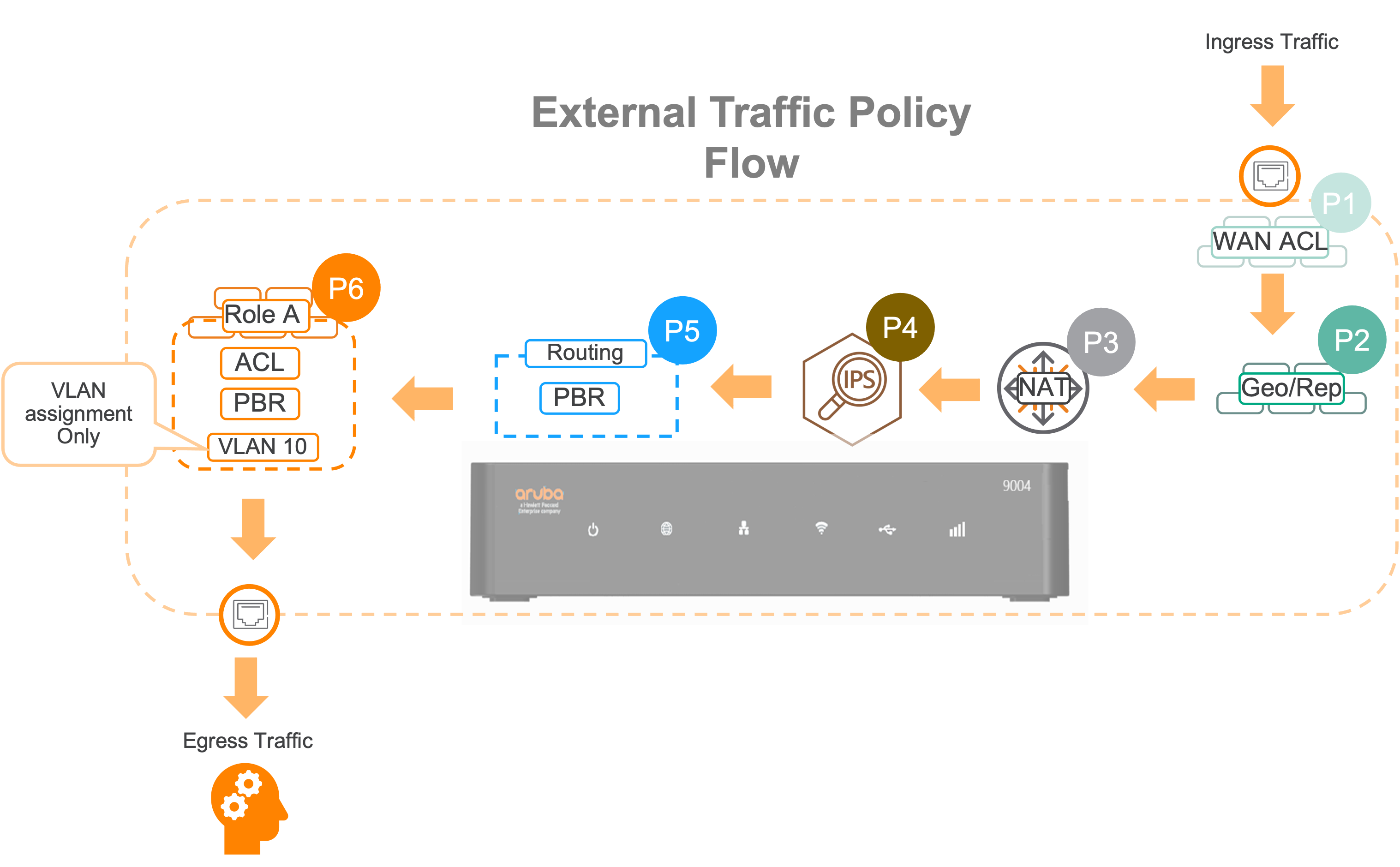

根据流量方向,不同强制规则具有不同优先级。ACL可以专门应用于接口和角色,每个都有自己的优先级顺序。

在下图中,角色A有一个VLAN分配ACL和路由策略。在该角色内,路由策略优先于应用于VLAN的路由策略。接下来命中的政策是IPS/IDS,它检查流量是否为恶意流量。根据组织政策要求,可以启用网关上的IPS或IDS功能。其中,IPS会阻止恶意流量,而IDS则记录恶意流量实例。如果未确定为恶意流量,则继续进入地理过滤/网页信誉系统处理阶段。最后,通过防火墙对数据包进行NAT或PAT处理,然后命中WAN ACL规则。

当流量从广域网接口进入网关时,首先会触发广域网访问控制列表。接着,传入的流量将通过地理过滤和网页信誉系统进行筛选。随后,流量会匹配网络地址转换(1:1),并移动到入侵防护系统/入侵检测系统进行检查。之后,流量将命中一个与上述示例略有不同的全局路由策略。最后,根据用户角色,对流量进行最终的访问控制列表和策略检查。

当从隧道端点接收到流量时,这可能来自VPNC或其他分支站点。流量的强制执行路径略有不同:首先直接进入IPS/IDS,然后经过全局路由策略,最后到达用户角色。

在网关内,每个用户角色都作为一个实例在有状态防火墙中进行跟踪。即使是在同一网关上,任何跨角色的流量都会在入口处接受检查。“受信端口(Trusted Ports)”部分详细描述了针对不受信任端口的额外安全措施。

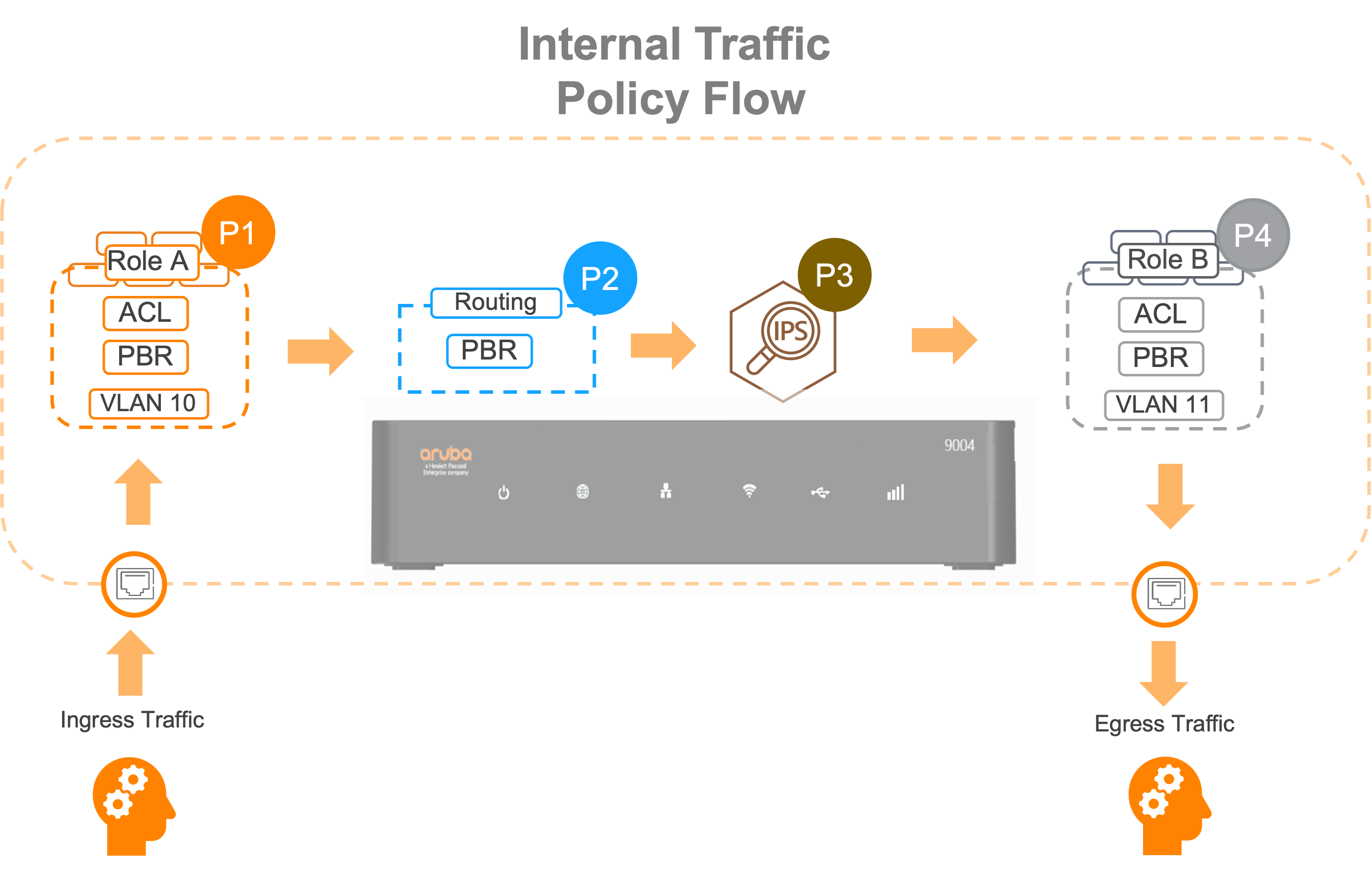

在下面的示例中,发起流量的角色(角色A)通过有状态防火墙。访问控制列表(ACL)对该角色强制执行,并进行入侵预防系统/入侵检测系统(IPS/IDS)的检查。然后,流量被路由到目标角色(角色B),在那里它必须通过另一个有状态防火墙,对角色B强制执行ACL。

可信端口(Trusted Ports)

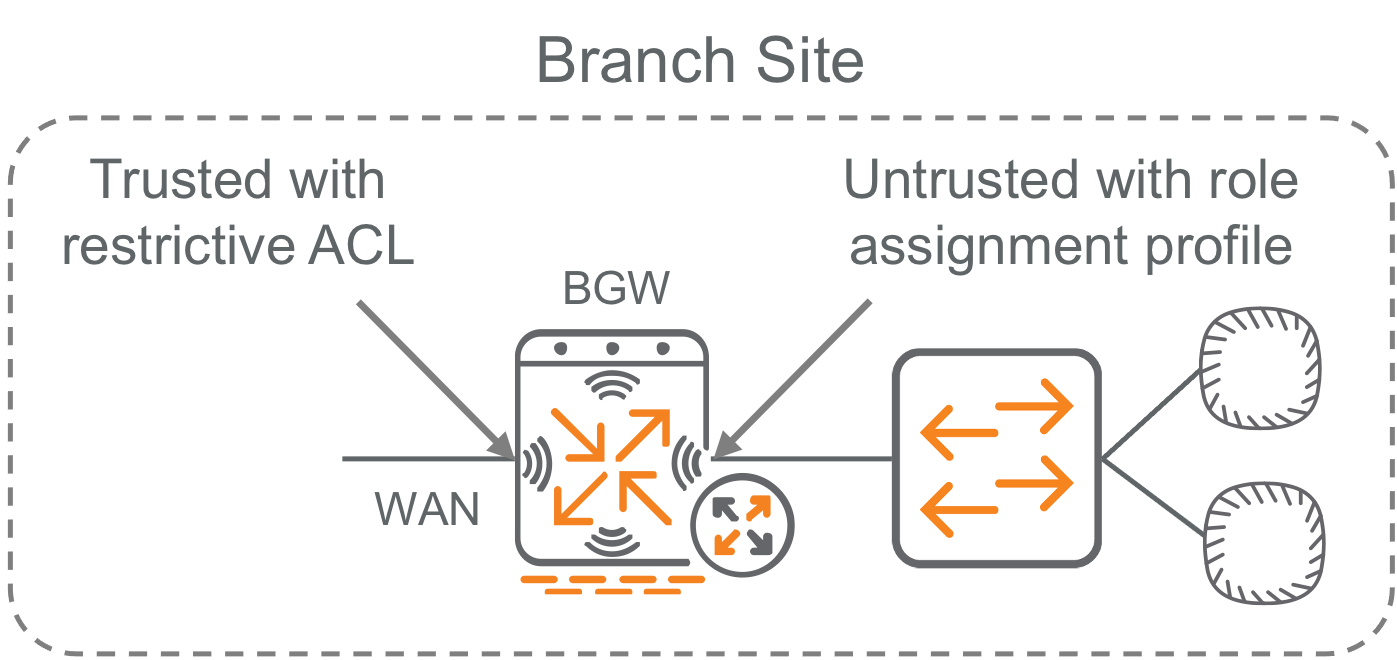

网关上的每个端口都可以配置为可信或不可信。信任参数决定了网关如何处理传入的用户流量。当一个端口或VLAN被设置为不可信时,网关会跟踪每个IPv4地址的用户会话,并将用户设备分配到预定义角色之一,该角色决定应用于传入和传出用户流量的会话ACL。每个端口和VLAN的信任配置取决于网关的角色以及连接到该端口的内容。Aruba建议VPNC和BGW端口使用以下信任配置:

- VPNCs – 将所有端口和VLAN配置为可信任。

- BGWs – 将所有WAN端口和VLAN配置为可信任。

- BGWs – 将所有LAN端口配置为不信任。

在VPNC上无需跟踪用户会话,因此所有端口和VLAN都被配置为可信。这同样适用于直接连接到WAN服务的BGW和VPNC端口。如果VPNC或BGW直接连接到公共WAN服务,Aruba建议对该端口进行限制性会话ACL的配置,并将所有BGW LAN端口设置为不可信。这样可以使得BGW能够跟踪内部IPv4地址的所有用户会话。每个LAN/VLAN需要其独立的AAA配置文件,每个AAA配置文件可以触发MAC、802.1X或强制门户认证,并确定初始角色分配。设备和用户认证是完全可选的。

Aruba SD-LAN

在部署SD-WAN之后,局域网侧(也称为SD-LAN)必须设计分支网关。通常,SD-LAN的设计与园区网络的两层(Two-Tier)和三层(Three-Tier)架构一致,只是应用程序不托管在本地。

本节将重点介绍相同架构下局域网与SD-WAN之间的交互,以及分支站点部署所受到的影响。

2层(layer 2)和3层(layer 3)边界

在部署分支站点时,局域网可以根据分支的规模选择两种方案。组织可以从分支网关向下使用2层或3层网络架构,或者结合这两者。在任何情况下,都可以采用集中式叠加或传统的分段方法。

两层/三层 2层(Two/Three Tier Layer 2)

- 允许简便地部署站点

- 扩大广播域

- 需要在BGW上进行更多配置(BGW将作为所有VLAN的默认网关)

- 涉及生成树的复杂性

三层3层(路由到BGW的2层接入)(Three Tier Layer 3 )

- 提升系统扩展性

- 减少广播域范围

- 最小化生成树的复杂性

- 需要更多交换机级别的配置(交换机将作为所有VLAN的默认网关)

- 站点部署更加复杂(采用点对点路由)

每种部署类型都有其独特的优缺点。对于具有两层架构的小型分支站点,2层架构通常能够快速启动,并且在规模扩展方面问题较少。

如果组织采用三层架构,则应考虑使用3层。尽管3层增加了部署的复杂性,但它有效减少了在较大L2域中可能出现的生成树复杂性。

2层(Layer 2)有线接入

在此设计中,BGW为站点提供2层服务。交换机通过VLAN进行分段,使接入交换机的配置保持一致,从而降低了设计的复杂性。

设计注意事项

- 使用站点集群对网关进行集群管理。

- 启用默认网关模式。

- 系统IP是形成集群、AP和交换机隧道的必要条件。

- 两个网关必须能够通过所有已配置的VLAN互相通信,以实现VRRP协议的正常运行。

- Radius将从VRRP虚拟IP地址获取源信息。

- 使用默认网关模式以防止不对称路由。流量将固定到VRRP首选成员,并在故障时切换到备用成员上。

- BGW可以作为DHCP服务器或指向集中式DHCP服务器使用。

- 简易ZTP用于交换基础设施部署

- 已连接的VLAN应重新分配到SD-WAN叠加网络中。

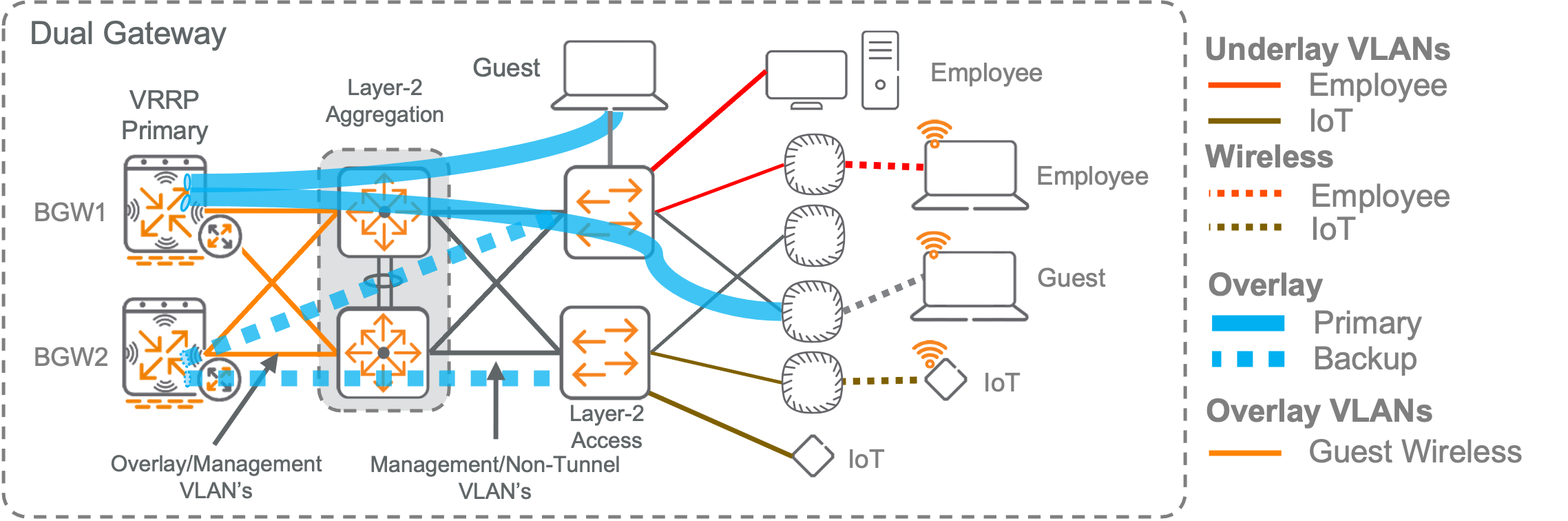

2层集中式叠加(Layer 2 Centralized Overlay)

以下设计采用基于用户的隧道(UBT),也称为集中式fabric。接入交换机和AP将客户端流量通过隧道传输到BGW,以应用用户角色并进行3层终止。管理员可以利用分配给客户端的用户角色来执行角色间策略,并使用深度包检测(DPI)指定WAN策略。例如,访客流量可以完全隔离,并直接通过Internet出口或云安全提供商进行处理。

设计注意事项

- 使用站点集群对网关进行集群化管理。

- 启用默认网关模式。

- 系统IP是形成集群、AP和交换机隧道的必要条件。

- Radius源自VRRP虚拟IP地址。

- 采用默认网关模式以防止不对称路由。隧道连接到VRRP首选成员,故障时会切换到备用成员。

- 策略在BGW处执行。

- 网关应运行LACP中继至二层汇聚块,并中继所有已隧道化的VLAN。网关必须具有用于VRRP和集群形成的二层邻接关系。

- 汇聚与接入之间的VLAN必须使用不同于已隧道化VLAN的VLAN ID和子网。(这些VLAN不能被隧道化)

- 所有设备必须位于同一管理VLAN,不要对该VLAN进行隧道化处理。

- 在汇聚与BGWs之间运行LACP中继协议。

- 必须在所有VLAN上启用MTU/Jumbo帧支持。

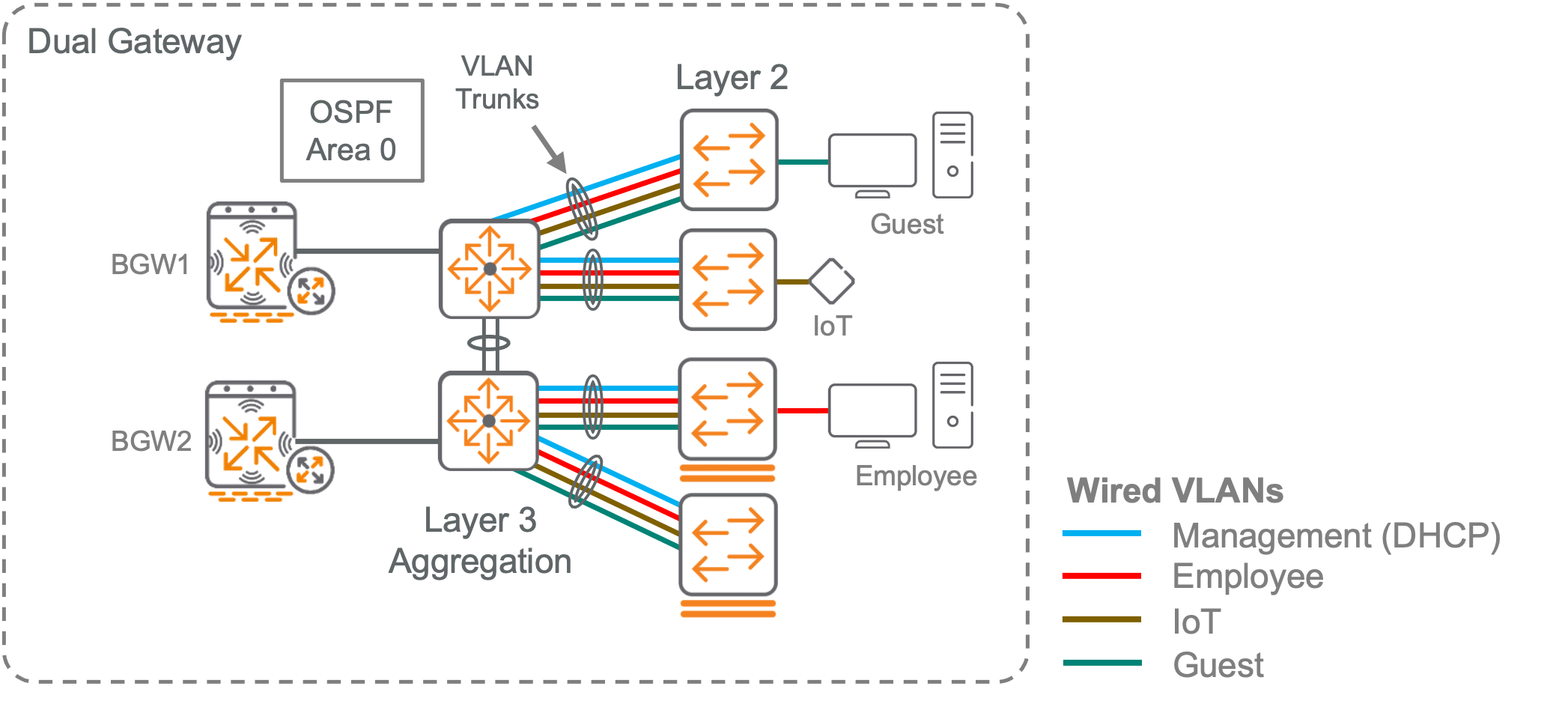

3层(Layer 3)有线接入

在此设计中,汇聚交换机为站点提供3层服务。2层接入交换机通过多个VLAN的干道连接到汇聚交换机,以便在它们之间映射VLAN。汇聚交换机充当每个IP子网的默认网关,并向终端设备提供DHCP服务。DHCP也可以集中部署在总部或数据中心。本地2层接入交换机会使用管理VLAN上的DHCP客户端获取其IP地址。此外,汇聚交换机会通过3层端口路由到BGW。

设计注意事项

- 该设计无需使用集群。

- 网关应仅作为边缘路由器和防火墙。

- 应通过OSPF将路由重新分配到SD-WAN叠加网络中。

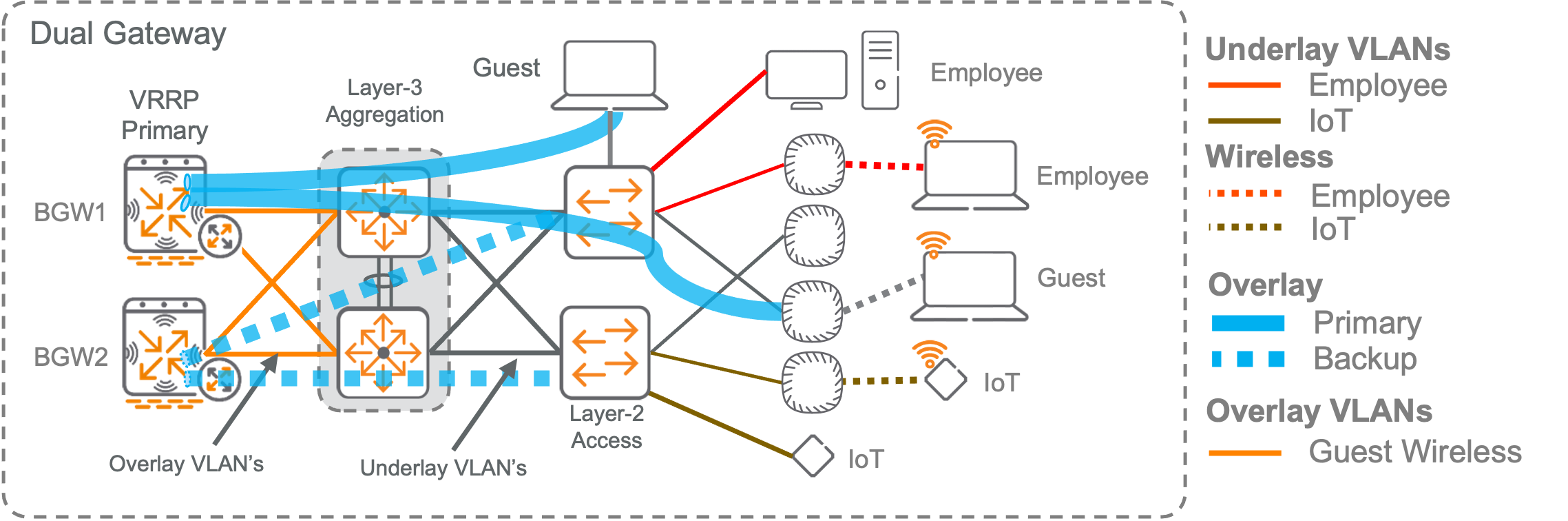

集中式叠加(Centralized Overlay)

以下设计采用基于用户的隧道(UBT),也称为集中式Fabric。接入交换机和AP将客户端流量通过隧道传输到BGW,以应用用户角色并进行3层终止。管理员可以利用分配给客户端的用户角色来执行跨角色策略,并使用深度包检测(DPI)指定WAN策略。例如,访客流量可以完全隔离,并直接通过Internet出口或云安全提供商进行处理。

设计注意事项

- 使用站点集群对网关进行集群化管理。

- 启用默认网关模式。

- 系统IP是形成集群、AP和交换机隧道的必要条件。

- Radius源自VRRP虚拟IP地址。

- 为防止不对称路由,请使用默认网关模式。隧道连接至VRRP首选成员,故障时自动切换至备用成员。

- 策略在BGW处执行。

- 网关应通过LACP干线连接到三层汇聚块,并承载所有已隧道化的VLANs。网关必须具备用于VRRP和集群形成的二层邻接关系。

- 汇聚与接入之间的VLAN应具有不同于已隧道化VLANs的ID和子网。(这些VLAN 不能 被隧道化)

- OSPF应在LACP干线与汇聚及BGWs之间运行,以获取非隧道子网的信息。

- OSPF 不应该 将已隧道化VLANs广告给汇聚交换机。

- 必须在所有VLAN和路由链接上启用MTU/巨型帧支持。

基于用户的隧道可以在2层或3层局域网部署中启用。本示例仅使用3层架构。

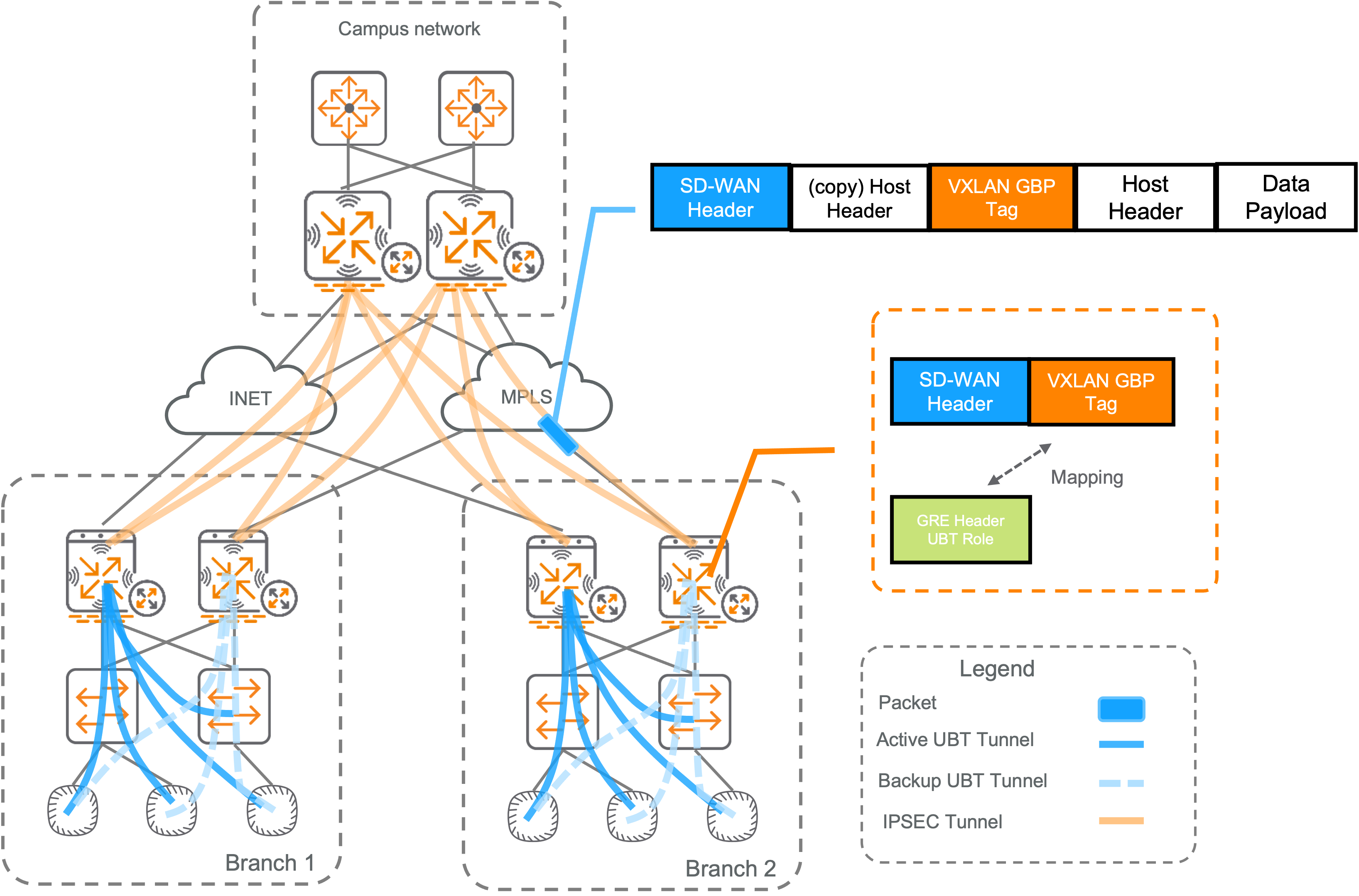

集中式多站点Fabric(Centralized Multi-Site Fabric)

下图展示了两个分支的部署情况,均实施了用户角色,并启用了角色传播以在广域网(WAN)上执行策略。角色传播通过将用户角色映射到基于组的VXLAN策略(GBP)标签,然后将该标签封装在IPSEC中来实现。fabric仅使用VXLAN GBP头部,不传输2层负载。

为了成功实现角色传播,需要考虑两个关键因素:用户角色的实施和网关对用户角色的识别。有多种方法可以应用用户角色,包括静态用户角色到VLAN映射或802.1x认证。此外,确保网关能够准确识别用户角色也至关重要。要在所有位置实现一致性,请使用全局策略管理器。

应用用户角色的方法决定了是否在各个站点启用微隔离或VLAN隔离。例如,将“MGMT”用户角色映射到VLAN 100。因此,每当网关接收到来自VLAN 100的流量时,它会将其与“MGMT”用户角色相关联。通过创建一个WAN策略,可以允许跨WAN进行MGMT用户角色之间的通信,而不需要指定特定子网。同样地,使用802.1x要求网关了解与每个用户角色关联的VLAN。

另一个例子是利用带有基于用户隧道(UBT)的微隔离。在这种情况下,每个用户使用802.1x进行身份验证并获得不同的用户角色,例如User-Role-A和User-Role-B。不依赖于VLAN映射,通过隧道使网关获得每个用户角色的信息。这一概念同样适用于隧道SSID。由于每个用户具有不同名称,因此现在可以为每个用户分配不同的基于组的策略(GBP)标签,同时仍属于同一VLAN。这使得本地分支能够实现微隔离,并由用户扮演强制执行政策。一旦流量穿越WAN,GBP标签确保在目标站点强制执行政策。

设计注意事项

- 网关必须了解设备的用户角色。

- 分支内部策略在BGW处执行。

- 分支间的策略在目标分支处执行。

- 使用全局策略管理器和NetConductor定义角色,这也是设置GBP-ID的位置。

- VXLAN-GBP数据包在每个网关进行分片和重组。(无需更改MTU)

- 策略在启用的组内以及跨启用的组之间执行。

此示例展示了基于用户的隧道进行角色传播,然而UBT并不是实现角色传播所必需的。